PagelShield

Kurse

Durch geschultes Personal den Entwicklungszyklus effizient gestalten und so Kosten bei der Behandlung von Findings sparren!

Trainings

Die Inhalte der Trainings werden individuel für Ihre Organisation festgelegt. Trainings zeichnen sich dadurch aus, dass diese durch Folien und zugehörigen Hands-On Aufgaben stark geführt sind.

Web-Security Training

Schulung von Entwicklern zu Bedrohungen und wie man sicheren Code entwickelt.

Container Security

Durchführung eines Container-Sicherheits-Workshops, um die Bedrohungen durch den Betrieb von Containern aufzuzeigen.

Web-Security Training Advanced

Schulung von Entwicklern zu Bedrohungen und wie man sicheren Code entwickelt.

Open Policy Agent

Durchführung einer strukturierten Analyse zur Identifizierung von Bedrohungen in IT-Systemen.

Workshops

Workshops sind im Vergleich zu Trainings noch stärker an Ihre Bedürfnisse angepasst, so dass im Dialog konkret vorhandene Methoden und Technologien gemeinsam verstanden werden um Optimierungspotential zu identifizieren.

Agile Security

Einführung in moderne Methoden zur Integration von Sicherheit in den Entwicklungszyklus.

DevSecOps Workshop

Einführung in moderne Methoden zur Integration von Sicherheit in den Entwicklungslebenszyklus.

Agile Threat Modeling

Durchführung einer strukturierten Analyse zur Identifizierung von Bedrohungen in IT-Systemen.

Assessment

Im Rahmen von einem Assessment wird zunächst ein Scope festgelegt und anschließend der IST-Zustand und der SOLL-Zustand analysiert. Dies kann auf strategischer, prozessualer oder technischer Ebene erfolgen.

Cloud Security Strategy

Bewertung der Cloud-Sicherheitsstrategie oder der Implementierung. Empfehlungen zur Verbesserung der Cloud-Sicherheit.

Security Assessment and Management

Bewertung des Gesamtsicherheitsstatus, Planung von Aktivitäten und Überprüfung der Wirksamkeit.

DevSecOps-Assessment

Bewertung des aktuellen DevOps-Sicherheitsstatus, Planung von Aktivitäten und Überprüfung der Wirksamkeit.

Security Check

Schneller Sicherheitscheck von Webanwendungen, um Bedrohungen in laufenden Anwendungen und häufige Fehlerquellen zu identifizieren.

WordPress Security

WordPress ist das beliebteste Blog-System auf dem heutigen Markt. Angreifer wissen das auch, weshalb immer mehr automatisierte Angriffe gegen WordPress gefahren werden.

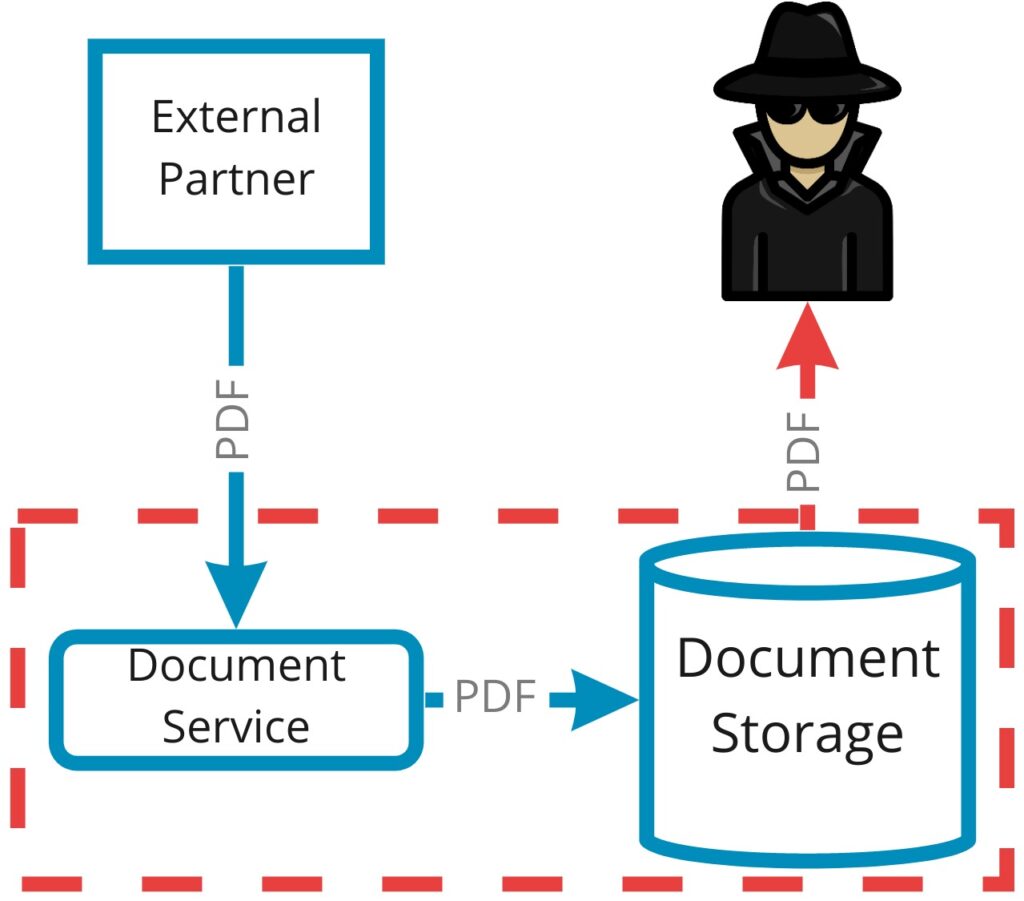

Threat Modeling

Durchführung einer strukturierten Analyse zur Identifizierung von Bedrohungen in IT-Systemen.

Trainings Methoden und Optionen

Academic-level content

Die Schulungsunterlagen basieren auf aktuellen Inhalten.

Customizable curriculum

Die Agenda ist anpassbar, so dass sie zu Ihrer Kultur und der verwendeten Technologie passt.

On-site or remote

Die Schulungen finden je nach Wunsch remote oder vor Ort statt.